Konsolidering af arbejdsbyrde er en god ting, ikke?

Konsolidering af arbejdsbyrde er en god ide: Gør mere med mindre til lavere omkostninger og øg funktionaliteten. To af de primære drivere til konsolidering af arbejdsbyrden er kunstig intelligens (AI) og maskinindlæring (ML). AI og ML kan begge implementeres i skyen, men for mange applikationer gør skyens latenstid dette praktisk umuligt. Dette kan fikses ved at bringe AI og ML ud til kanten (the edge).

Som man kunne forvente, medbringer denne handling sit eget sæt af problemer, der skal tages i betragtning. Konsolidering af arbejdsbyrde og sikkerhed for AI og ML udforsker, hvordan sikkerhed ændrer sig ved konsolidering af arbejdsbyrden. Med fremskridt indenfor nye processorer og højere integrationsniveauer er der bestemt flere behandlingsressourcer tilgængelige ved kanten end nogensinde før. For eksempel S32V2 serien fra NXP gør det muligt at implementere nye niveauer af realtidsvision og neural netværksbehandling for en lang række applikationer.

Et vigtigt aspekt, der skal overvejes, er, at når du bringer behandlingen ud til kanten, bringer du din IP ud med den. Ingen vil stjæle interpoleringsalgoritmen i din temperaturføler. Men AI og ML er nye brancher. Denne teknologi er stadig ny, og helt ærligt er den svær. Der er stadig masser af plads til innovation, og virksomheder adskiller deres produkter fra deres konkurrenters med, hvordan de behandler data og implementerer deres proprietære komplekse algoritmer. Når disse teknologier skrider frem, vil de på et tidspunkt blive tilgængelige som biblioteker, omtrent på samme måde som grafikbiblioteker, digital signalbehandling, talegenkendelse og tusinde andre teknologier.

Men vi er der ikke endnu, og når din IP er ude ved kanten, er den sårbar. Den kan stjæles af dine konkurrenter, hvis du ikke beskytter den. Så jo mere værdifuld en IP du bringer til kanten, desto vigtigere er det at beskytte den. Du kan ikke bare gemme den i flashhukommelsen, fordi det ikke er særlig svært at læse din kode fra hukommelsesbussen. Kode skal krypteres, og dine kryptografiske nøgler skal gemmes på en sådan måde, at de ikke kan læses af mikroprocessoren.

Men selv dette er ikke nok. Der er stadig sårbarheden ved selve processoren. Hvis en hacker kan uploade ny kode, enten som en opdatering eller over en debugport, kan et simpelt program, der overskriver din firmware, bruge processorens kryptografiske motor til at dekryptere din kode og sende den ud gennem en I2C-port.

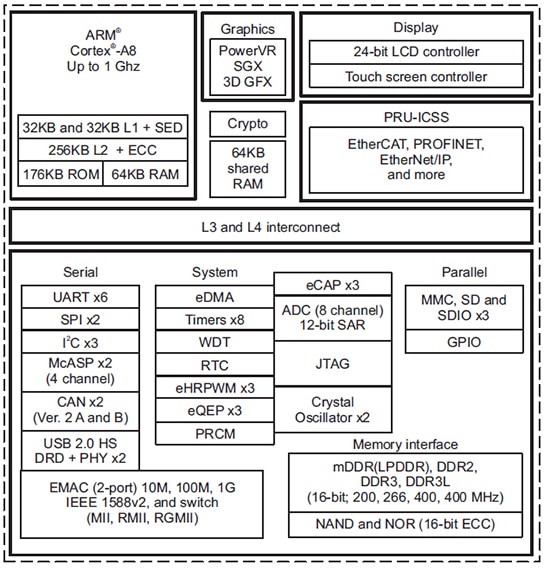

For at beskytte IP’en skal selve processoren være sikker. Dette starter med teknologi som sikker opstart. Overvej Sitara serien af processorer fra Texas Instruments (figur 1). Disse indlejrede processorer opretter en betroet rod ved at verificere integriteten af firmwarens opstart, før processoren påbegynder en kodeudførelse. Når først applikationen er etableret, kan den indlæses og udføres sikkert og bygger fra denne rod af tillid.

Figur 1: Funktionelt blokdiagram over Texas Instruments Sitara AM335x mikroprocessorer. (BIlledkilde: Texas Instruments)

Figur 1: Funktionelt blokdiagram over Texas Instruments Sitara AM335x mikroprocessorer. (BIlledkilde: Texas Instruments)

Konsolidering af arbejdsbyrde ved kanten gør det muligt for systemer at udføre mere arbejde lokalt og opnå større funktionalitet gennem realtidsadgang til data. Samtidig skal systemer også have større sikkerhed for at beskytte IP, som nu ellers ville blive udsat. Med dagens integrerede processorer og deres integrerede sikkerhedskapaciteter kan IP’en sikres. Så ja, konsolidering af arbejdsbyrde er en god ting.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum