Konsolidering af arbejdsbyrde og sikkerhed maksimerer AI og ML

Bidraget af DigiKeys nordamerikanske redaktører

2020-01-27

De øgede tilslutningsmuligheder, som Internet of Things (IoT) tilfører, giver udviklere mulighed for at konsolidere arbejdsbyrder enten lokalt eller i skyen. Dette gør det muligt for en lang række komplekse systemer at gøre mere med mindre og føre avancerede funktioner som kunstig intelligens (AI) og maskinindlæring (ML) ud til kanten.

Mange integrerede, industrielle, selvkørende og medicinske anvendelsesområder kan drage fordel af AI og ML. For eksempel kan industrielle systemer anvende visuel behandling, neurale netværk og andre typer komplekse algoritmer til at forbedre produktionen og effektiviteten. For at kunne gøre dette skal systemerne kunne behandle store mængder data i realtid.

Visse anvendelsesområder har den luksus at kunne oprette forbindelse til skyen og få adgang til enorme behandlingsressourcer. Industrielle systemer kan f.eks. sende ydelsesdata til skyen til senere behandling for at vurdere, om teknisk udstyr fungerer som forventet. Når der registreres uregelmæssigheder i data, kan der træffes foranstaltninger med henblik på korrigering af driften – enten manuelt eller ved justering af driftsalgoritmer – for at forbedre ydeevnen og udsætte fremtidig vedligeholdelse.

Mange anvendelsesområder kan dog ikke tåle latenstiden for adgang til skyen. Selvkørende køretøjer har f.eks. behov for hurtigt at behandle video for at træffe beslutninger i realtid, der kan påvirke færdselssikkerheden. På samme måde skal industrielle systemer, der anvender visuel behandling, reagere på disse data på en måde, der ikke i væsentlig grad forsinker produktionslinjen.

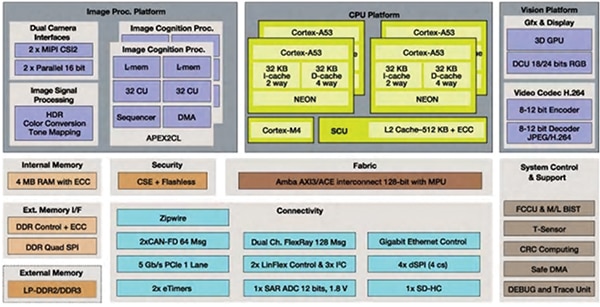

Figur 1: Processorer som NXP S32V234 giver ved at kombinere flere processorer på samme chip mulighed for både visuel behandling og neural netværksbehandling i realtid på et helt nyt niveau og inden for en lang række anvendelsesområder. S32V234 kombinerer en billedsignalprocessor (ISP) med en 3D-grafikprocessor (GPU) og dobbelte APEX-2 Vision-acceleratorer. (Billedkilde: NXP)

Figur 1: Processorer som NXP S32V234 giver ved at kombinere flere processorer på samme chip mulighed for både visuel behandling og neural netværksbehandling i realtid på et helt nyt niveau og inden for en lang række anvendelsesområder. S32V234 kombinerer en billedsignalprocessor (ISP) med en 3D-grafikprocessor (GPU) og dobbelte APEX-2 Vision-acceleratorer. (Billedkilde: NXP)

Processorer som S32V2-serien fra NXP giver mulighed for både visuel behandling og neural netværksbehandling i realtid på et helt nyt niveau og inden for en lang række anvendelsesområder. For eksempel kombinerer S32V234 en billedsignalprocessor (ISP) med en 3D-grafikprocessor (GPU) og dobbelte APEX-2 Vision-acceleratorer (se figur 1). MPU'en leverer driftssikkerhed og vigtige funktionelle sikkerhedsegenskaber i bilindustriklassen, der kræves til avancerede førerstøttesystemer (ADAS). Den integrerer desuden hardwarebaserede sikkerheds- og krypteringsfunktioner for at sikre dataintegritet og beskytte systemer mod hackere.

Sikkerhed ved kanten

Der er visse ulemper ved at konsolidere behandlingsressourcer lokalt og føre AI- og ML-funktionalitet ud til kanten. Sikkerhed er den største ulempe. Udviklere skal tænke på sikkerhed i intelligente anvendelsesområder på kanten på tre områder: beskyttelse af integritet, beskyttelse af personlige oplysninger og IP-beskyttelse.

Beskyt integritet: Ændring af systemkode er ikke den eneste måde at kapre et system på. Intelligente systemer træffer f.eks. beslutninger baseret på realtidsdata. Hvis dataene bag disse beslutninger kan ændres, kan systemet kontrolleres. Tænk på en industriel motor, der implementerer prædiktiv vedligeholdelse. Når data viser, at motoren er under belastning, kan en algoritme justere driften for at aflaste motoren og forlænge arbejdslevetiden. Det modsatte er også muligt. En hacker, der kan ændre indgående motordata, kan narre en algoritme til at justere driften, så motoren kan blive negativt belastet med systemfejl eller skader til følge. Forestil dig, at maskinen er medicinsk udstyr, der er blevet hacket til at diagnosticere patienter som raske, selvom de reelt ikke er raske. Systemer er ligeledes risikobehæftede via brugere. For eksempel kan en person eller virksomhed være villig til at hacke sin egen forsyningsmåler og dermed "reducere" sit forbrug og betale en lavere regning.

Beskyt personlige oplysninger: Behovet for at beskytte brugeres personlige oplysninger er muligvis et kontroversielt emne, men lovgivning som Health Insurance Portability and Accountability Act (HIPAA) og den generelle forordning om databeskyttelse (GDPR) gør det til en stadigt dyrere forseelse ikke at administrere personlige oplysninger. Tænk på ethvert IoT-program, som indsamler data om en bruger, særligt medicinsk udstyr. Hvis brugeroplysninger kan kompromitteres, bringer det en virksomhed i fare for potentielt omfattende sanktioner.

Beskyt IP: Tilgængelighed af realtidsdata og billige behandlingsressourcer på kanten giver virksomheder en fantastisk mulighed for at tilføre værdi til deres produkter gennem AI og ML. Da det er her, at en stor del af en given virksomheds udviklingsbestræbelser fokuseres, vil flere af virksomhedens vigtige aktiver være at finde i dens intellektuelle ejendom (IP).

Denne IP er det, der adskiller mange virksomheder fra deres konkurrenter – særligt "me too"-efterlignerne, der forsøger sig på markeder, som er nyåbnede via innovation. Hvis denne IP er lettilgængelig og f.eks. kan kopieres ud af en processorhukommelse, kan OEM-producenter komme ud for, at deres IP-investering ender med at komme andre virksomheder til økonomisk gavn. Hvis OEM-producenter skal forhindre dette, har de brug for en robust metode til at sikre sig imod kopiering af deres firmware og programkode.

Systemer, der skal kunne håndtere disse risici, skal implementere sikkerhed, der beskytter dataintegritet, beskyttelse af personlige oplysninger og systemers IP. Det betyder, at IoT-baserede systemer skal kunne beskytte data og kode – ikke kun når disse passerer via internettet, men også internt i processoren, hvor de befinder sig.

Denne form for sikkerhed skal implementeres i hardware. Det vil sige ikke kun krypteringsalgoritmer, men også mekanismer, der forhindrer data og kode i overhovedet at blive eksponeret. Tænk på kode, der lagres i en ekstern flashhukommelse og derefter indlæses i en processor. Koden skal krypteres i flashhukommelsen for at være beskyttet. Ellers kan en hacker læse koden via hukommelsesbussen, når den indlæses i processoren. Desuden skal processorens firmware være sikret. Hvis firmwaren ikke er sikker, kan en hacker indlæse uautoriseret kode i processoren, som derefter kan læse og dekryptere koden, der er gemt i flashhukommelsen.

Figur 2: Sitara-serien af processorer fra Texas Instruments er en effektiv portefølje af processorer, der understøtter det udvalg af sikkerhedsfunktioner, der er nødvendige for at opbygge sikre systemer. (Billedkilde: Texas Instruments)

Figur 2: Sitara-serien af processorer fra Texas Instruments er en effektiv portefølje af processorer, der understøtter det udvalg af sikkerhedsfunktioner, der er nødvendige for at opbygge sikre systemer. (Billedkilde: Texas Instruments)

Sitara-serien af processorer fra Texas Instruments er et glimrende eksempel på en kraftfuld integreret processor, der understøtter de sikkerhedsfunktioner, der er nødvendige for at opbygge sikre systemer (se figur 2). Med kollektionerne AM335x, AM4x, AM5x og AM6x kan udviklere bygge robuste Industry 4.0-programmer med forbedret ydeevne og tilslutningsmuligheder.

Sitara-sikkerhed anvender sikker start – fundamentet for en sikker processor. Sikker start etablerer en root of trust for systemet ved at bekræfte startfirmwarens integritet. Fra denne kendte og betroede rod kan resten af systemet opbygges på en sikker måde ved hjælp af standardkrypteringsteknologi, herunder AES- og 3DES-kryptering. Desuden kan kode lagres krypteret i en ekstern flashhukommelse, så kodens integritet sikres, og IP beskyttes mod tyveri. Med en sikker kodebase kan OEM-producenter sikre både integritet og beskyttelse af personlige oplysninger for data i systemet.

Konsolidering af arbejdsbyrder ved kanten gør det muligt for systemer at implementere kunstig intelligens og maskinindlæring for at øge systemernes produktivitet og effektivitet på tværs af alle anvendelsesområder. Vore dages integrerede processorer, som f.eks. S32V2, leverer effektiv funktionalitet i én enkelt chip, der muliggør helt nye anvendelsesområder. Desuden kan OEM-producenter innovere nye funktioner, der afhænger af adgang til realtidsdata.

Når databehandling føres ud til kanten, opstår der dog også flere sikkerhedsproblemer. For at sikre dataintegritet, databeskyttelse og IP-beskyttelse er processorer nødt til at integrere avancerede sikkerhedsfunktioner. Integrerede processorer som Sitara-serien integrerer sikkerhedsfunktioner som sikker start og hardwarebaseret dekryptering for at gøre det muligt for OEM-producenter at opbygge helt sikre systemer. På den måde kan OEM-producenter minimere sikkerhedsrisici og reducere potentielle tab for slutbrugere.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.