Software vs. hardware hacking

Kryptering, uanset om det udføres af hardware eller software, minimerer sikkerhedsbrud og tilføjer lag af beskyttelse for at sikre data. Der er dog typiske forskelle med hensyn til, hvornår hardware og softwarekryptering bruges – og hvorfor.

Softwarekryptering beskytter typisk en organisations enheder i betragtning af dens omkostningseffektivitet og hvor let den er at opgradere/opdatere. Denne kryptering understøttes ofte af funktioner, der styrker og komplementerer kryptering, og som er i stand til at beskytte data i hvile, på lager og under transit.

Til sammenligning findes hardwarebaseret kryptering på en enheds indbyggede sikkerhed, og udfører kryptering og dekryptering uden yderligere software, hvilket gør den fri for kontamination, infektion med ondsindet kode, samt bevirker at den ikke er sårbar. Den beskytter også data i hvile og bruges oftest til at beskytte følsomme data på bærbare enheder. Drev med følsomme data beskyttes bedst med hardwarenøgler, der beskytter dataene, selv hvis drevene bliver stjålet. Hardwareløsninger er dyrere og kræver opgraderinger til hardwareplatformen sammenlignet med bare at udføre softwareopgraderinger/-opdateringer - en meget billigere mulighed.

Sårbarheder ved software

Det skal påpeges, at der stadig, selv to årtier ind i dette århundrede, er virksomheder, der vælger ikke at sikre deres data tilstrækkeligt. Dette inkluderer ikke at opdatere, opgradere eller ændre adgangskoder, undladelse af at anvende flere beskyttelsesmetoder, og ofte ikke engang at ændre de originale adgangskodekoder på enheder, de tilslutter deres netværk. Dette skaber let tilgængelige muligheder for en hacker og repræsenterer en stor procentdel af de sikkerhedssårbarheder, der let kan undgås.

Andre sårbarheder inkluderer (men er ikke begrænset til):

- Manglen på stærk kryptering for lagret data

- At fylde for meget data i for lille en hukommelse, især på mobile apps skrevet i C/C ++, som er særligt sårbare over for bufferoverløb

- Adgang til data direkte via tjenester og API'er der ikke er sikre

- Ikke at kontrollerer adgangen til logfiler, hvilket gør det muligt for hackere at spore sikkerhedssårbarheder

- Genbrug af kode, der kan bringe parasitkode fra andre kilder ind i virksomheden

- Hackere, der bruger ”path traversal”, hvilket skaber et dot-dot-slash-angreb

- Cross-site scripting, hvor angribere udfører kode i dit websteds besøgendes browsere

- Utilstrækkelig godkendelse ud over ved login

Sårbarheder ved hardware

Sårbarheder ved hardware afhænger ofte af, hvor godt kredsløbet er designet til at beskytte private nøgler mod angreb. Årsagen til at angreb kommer igennem inkluderer (men igen, er ikke begrænset til):

- Aflytning af elektromagnetiske bølger i et elektromagnetisk sidekanalangreb

- Bruger ikke en MCU med en sikker debugfunktion

- Ikke at oprette anti-manipuleringsteknikker, der indikerer en manipulationstilstand og fjernelse af en privat nøgle fra hukommelsen, hvis der forekommer manipulation

- Ikke at sikre en sikker opstart

Potentielle løsninger

Der findes en række sikkerhedsbaserede løsninger på markedet, og antallet vokser konstant. Her er et par forslag, det er værd at overveje. Brug en hardwarebaseret sikkerhedskerne. Silicon Labs Wireless Gecko Series 2, har for eksempel en integreret sikkerhedskerne. Se en First Look Video for denne nyligt annoncerede teknologi.

Overvej Microchip CryptoAuthentication SOIC XPro starter kit med en SAMD21-XPRO og et AT88CKSCKTSOIC-XPRO-stikkort og prøveenheder til kryptoautentificering. Brugt med Microchips Crypto Evaluation Studio (ACES), understøtter kittet alle enheder til kryptoautentificering inklusiveATECC608A, ATECC508A, ATECC108A, ATSHA204A, og ATAES132A.

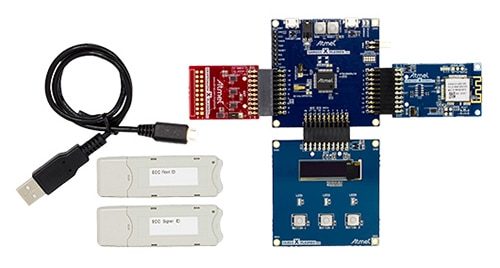

AWS Zero Touch Secure Provisioning Kit, også af Microchip, har en komplet udviklings- og prototypeplatform til levering af AWS IoT-enheder. Som vist i figur 1 inkluderer det tre tilpassede (ATCRYPTOAUTH-XAWS) tilføjelseskort, der hver indeholder en AWS-konfigureret ECC508 til in-situ-provisioning af kittets Signerscript. Der er også inkluderet Secure Root- og Signer provisioningsscripts. Kittet er bygget på den modulære Xplained PRO-platform, og det muliggør eksperimentering med forskellige processorer, tilslutningsmuligheder og interfacemoduler for menneskelig interaktivitet.

Figur 1: Microchip AWS Zero Touch Secure Provisioning kit muliggør hurtigt og nemt design af IoT-enheder, der er i overensstemmelse med nye AWS-sikkerhedsbestemmelser. (Billedkilde: Microchip)

Figur 1: Microchip AWS Zero Touch Secure Provisioning kit muliggør hurtigt og nemt design af IoT-enheder, der er i overensstemmelse med nye AWS-sikkerhedsbestemmelser. (Billedkilde: Microchip)

NXP OM-SE050ARD udviklingskit muliggør evaluering af funktionerne for SE050-produktfamilien og forenkler sikker IoT-applikationsudvikling (figur 2). Det sikre EdgeLock-element til IoT-enheder giver en Root of Trust på IC-niveau og leverer reel end-to-end-sikkerhed, fra Edge til sky, uden behov for at skrive sikkerhedskode.

Figur 2: NXP OM-SE050ARD repræsenterer et fleksibelt og let udviklingssæt til EdgeLock SE050-produkter. (Billedkilde: NXP)

Figur 2: NXP OM-SE050ARD repræsenterer et fleksibelt og let udviklingssæt til EdgeLock SE050-produkter. (Billedkilde: NXP)

Et andet sæt, der hjælper dig med at sikre dit design er Infineon Technologies’ Blockchain Security 2Go starter kit, der leverer en hurtig og nem måde at opbygge sikkerhed, der er i den bedste kasse. Sættet inkluderer brugsklare NFC-kort til generering af sikre nøgler; signaturmetoder og pin-beskyttelse; on-card software der understøtter kommandoer til nøglestyring; og oprettelse af signaturer og PIN-godkendelse og adgang til Infineons blockchain-hub. En potentiel Blockchain-applikation er identitetsstyring, der bruges som grundlaget for et godkendelsessystem.

Angreb er nu kun alt for almindelige og bliver mere sofistikerede. Begynd beskyttelse på både software- og hardwarefronterne, og vær ikke den nemme mulighed, der bliver ramt først og hurtigt. Overvej derefter, hvor du er mest sårbar, og gennemgå de muligheder, der i stigende grad er tilgængelige.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum