Secure-by-Design Medical IoT og wearables

2020-09-15

Cyberangreb på tilsluttet medicinsk udstyr er stigende - og de er endnu mere bekymrende end hacking af medicinske systemer. Som Harvard Business Review (HBR) siger det, “Hacking af medicinske systemer er skræmmende, men hacking af medicinsk udstyr kan være endnu værre.” Kablet, på den anden side, skrev at "medicinsk udstyr er det næste sikkerheds-mareridt."

For at ikke at kunne narre sikkerheden af medicinsk udstyr skal kravene fra FDA (Food and Drug Administration) og andre sikkerhedsstandarder overholdes, hvilket er lettere sagt end gjort ved design af medicinske wearables og IoT-enheder (Internet of Things).

Medicinsk sikkerhed for wearables kan være mere udfordrende

Sikkerhedsudfordringer for slutpunktsenheder på et bestemt lokation er høje. Men sikkerhedsudfordringerne for wearables er højere. Her er de vigtigste grunde til, at:

- Enheden er muligvis ikke den rigtige enhed

- Enheden kan vandre rundt og være næsten overalt

- Enheden kan også bruges af den forkerte person

Der kan dog implementeres sikkerhedsforanstaltninger for at afgøre, om enheden er autoriseret til at sende data. Tag f.eks. Apple Watch. Bortset fra dets fall-detekteringsfunktioner, Apple Watch's API kræver, at det gør følgende :

- Lad brugeren vide, at de har brug for at give denne tilladelse på iPhone

- Bed brugeren om dialog med sundhedsautorisationen på iPhone

- Foretag opkaldet, når autorisationen er gennemført på iPhone

- Håndter resultatet af godkendelsen fra iPhone på Apple Watch

Bortset fra at vide, om enheden er autoriseret til at sende data, skal du også afgøre, om den er blevet forfalsket, om der er en anden enhed, der sender data, og om enheden sender de rigtige data. En kontrol er også nødvendig for at se, om den sender data nøjagtigt, og om data blev taget på det rigtige tidspunkt.

Sikkerhedsbestemmelser for medicinsk udstyr

Det første skridt til at opfylde FDA og andre sikkerhedskrav er at være opmærksom på dem. Her er de digitale sundhedskrav, der skal opfyldes for at undgå pinlige og dyre sikkerhedsbrud:

- FDA-anbefalinger - I sin udkast til vejledning fra 2018 opdeler FDA cybersikkerhedsrisici i Tier 1 (Higher Cybersecurity Risk) og Tier 2 (Standard Cybersecurity Risk). Niveau 1 har to kriterier: (i) enheden opretter forbindelse til et andet produkt eller netværk (kablet eller trådløst) og (ii) en cybersikkerhedshændelse kan direkte resultere i skade for flere patienter. Det anbefaler følgende sikkerhedsforanstaltninger: Godkendelse, kryptering, identifikation, autorisation og korrektion. Selvom vejledning ikke er obligatorisk, skal der rettes opmærksomhed mod den. Denne vejledning er stadig i udkast fra midten af 2020, men den vil sandsynligvis blive vedtaget når som helst. Det anbefales at bruge denne vejledning til enhver ny enhed. Det svarer til, men mere detaljeret, end den tidligere vejledning fra 2014, der stadig er i kraft.

- NIST Cybersecurity Framework - FDA's anbefalinger er baseret på NIST Cybersecurity Framework. Niveau 1 anbefaler følgende:

- Forhindre uautoriseret brug ved kun at begrænse adgangen til pålidelige brugere og enheder samt godkende og kontrollere godkendelse af sikkerhedskritiske kommandoer.

- Sørg for pålideligt indhold ved at opretholde kode, data og eksekveringsintegritet.

- Oprethold datafortrolighed.

- Design enheden til at opdage cybersikkerhedstrusler i tide.

- Design enheden til at reagere på og indeholde virkningen af en potentiel cybersikkerhedshændelse.

- Design enheden til at gendanne kapaciteter eller tjenester, der er svækket på grund af en cybersikkerhedshændelse.

Tier 1-design rådgiver også implementering af modstandsdygtighedsforanstaltninger som kryptografisk verifikation og godkendelse, sikker konfiguration og cybersikkerhedsstykliste (CBOM).

Niveau 2 har de samme anbefalinger, men poster kan ignoreres, hvis en risikobaseret begrundelse viser, at de ikke er passende.

- HIPAA (Privacy Data Privacy) - Health Insurance Portability and Accountability Act (HIPAA) er adskilt fra sikkerhed. Men sikkerhed skal være på plads for at imødekomme HIPAA. Her er dens krav:

- Sørg for, at sikkerhedsdesignet er brugercentreret

- Aktivér end-to-end-sikkerhed fra enhed til database og fysisk adgangskontrol i databasen

- Hvis data transmitteres uden patient-ID, er der ingen bekymring om privatlivets fred. Match en kode med patientens navn i databasen.

- CE-sikkerhedskrav - CE-krav er ikke så specifikke som FDA-vejledning, men er ens: enheder skal være sikre, effektive og sikre. Der er fokus på databeskyttelse (se GDPR ), hvilket er strengere end amerikanske patientdatakrav.

Dokumenter, der gælder, inkluderer bilag I til Medical Device Regulations (MDR), EN62304 om software og EN14971 om risikoanalyse. De krævede fremgangsmåder er følgende:- Øvelse 1: Sikkerhedsstyring

- Øvelse 2: Specifikation af sikkerhedskrav

- Øvelse 3: Sikker efter design

- Øvelse 4: Sikker implementering

- Øvelse 5: Sikkerhedsverifikation og valideringstest

- Øvelse 6: Styring af sikkerhedsrelaterede spørgsmål

- Øvelse 7: Sikkerhedsopdateringsstyring

- Øvelse 8: Sikkerhedsretningslinjer - dokumentation

Det er producenternes ansvar at bestemme minimumskravene til driftsmiljøet vedrørende it-netværksegenskaber og it-sikkerhedsforanstaltninger, der ikke kunne implementeres gennem produktdesignet. Dette betyder, at producenten er ansvarlig for at give oplysningerne til en bruger til at betjene enheden i et sikkert netværk, selvom producenten ikke leverer netværket.

Vedtag en sikkerhed-by-design tilgang

Sikkerhedsstandarder for medicinsk udstyr er afgørende for medicinsk IoT og bærbart design, men det er ikke en let opgave at opfylde kravene. Den eneste måde at imødekomme sikkerhedskravene på er en sikkerheds-ved-design-tilgang, der giver forskellige fordele, herunder følgende:

- Effektiv og tidlig fjernelse af sikkerhedsfejl

- Indbygget snarere end bolt-on sikkerhed

- Nedsat risiko for ansvar

- Mere elastiske systemer

- Lavere omkostninger

Sådan implementeres sikkerhed ved design

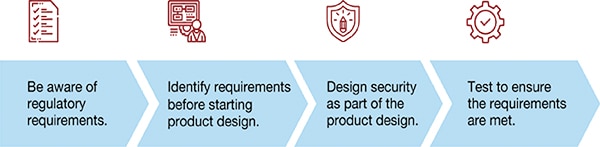

Først skal du være opmærksom på lovmæssige krav. Identificer produktkrav, inden du starter et produktdesign. Designe sikkerhed som en del af produktdesignet og test for at sikre, at alle krav er opfyldt.

Figur 1: Sådan implementeres security-by-design (billedkilde: Voler Systems )

Figur 1: Sådan implementeres security-by-design (billedkilde: Voler Systems )

At være opmærksom på og identificere lovgivningsmæssige krav er kun halvdelen af kampen

Der skal også tages hensyn til følgende elementer, når man designer et medicinsk udstyr:

- Valg af teknologi. Bygge enheden på dokumenteret teknologi?

- Teknologiske svagheder. Har teknologiplatformen kendte sikkerheds-huller?

- Systemdesign. Hvor er risiciene i systemet? Data i ro har andre sårbarheder end data i bevægelse.

- Risikovurdering. Den samlede risiko bør opdeles i individuelle poster, hver med den nødvendige risiko og indsats.

- Kryptografi. Hvilket niveau af kryptografi er nødvendigt? For høj kræver mere strøm og mere tid.

- Kryptering. Kryptering beskytter ikke kun dataene med en krypteringsalgoritme. Styring af sikkerhedsnøgler er vigtigere.

- Trusselsregistrering. Hvordan kan man opdage en trussel, før der sker skade?

- Penetrationstest. Ansæt etiske hackere for at prøve et systemangreb.

- Udviklere. Er de involveret i trusselmodellering? Er de opmærksomme på designorganisationens praksis for sikkerhed ved design?

- Vedligeholdelse. Er krav til vedligeholdelsesevne og værktøjer til at måle det på plads?

- Privacy by Design. Er privatlivets fred inkluderet i designmetoden (HIPAA og GDPR)?

- Yderligere forbedringer. Hvordan kan løbende forbedringer og enhedsudvikling implementeres? Sikkerhed bliver mere udfordrende i løbet af produktets levetid.

For at gennemføre alle disse foranstaltninger med succes skal du ansætte interne IoT-ingeniører eller en pålidelig tredjepartskonsulent. Voler blev for eksempel tappet for at udvikle XEEDA Wallet - verdens første kryptovaluta-hardware-wallet til smartphones. Voler implementerede sikkerhed ved design på hvert trin i produktudviklingen og designede enheden med meget høj sikkerhed (EAL niveau 5) ved hjælp af multifaktorautentificering, indbyggede biometriske sikkerhedsfunktioner og andre kritiske sikkerhedsforanstaltninger. Voler gennemførte det udfordrende design til tiden og inden for budgettet.

Konklusion

Da cybersikkerhed og privatlivets fred øges i sundhedsvæsenet, bør sikkerhed prioriteres højt. Opfyld FDA, CE og andre sikkerhedskrav for at sikre, at enhederne ikke kan narres og undgå de dyre og pinlige konsekvenser af sikkerhedsbrud.

Voler kan hjælpe med at vælge det rigtige sikkerhedsdesign til enhver enhed og tilbyder ekspertvejledning i design og udvikling af næste generations IoT og bærbare enheder. Voler hjælper også med at vælge den rigtige teknologi og bestemme den rigtige kombination af elektronik for garanteret sikkerhed og pålidelighed.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.