Hardware kan også blive hacket

Bidraget af DigiKeys nordamerikanske redaktører

2019-12-16

Ifølge en nylig artikel fra Forbes er antallet af angreb mod IoT-enheder steget med 300 %, og der er næsten ingen chance for, at tallet falder i den nærmeste fremtid. Der sælges i dag et voldsomt antal IoT-kompatible produkter – det er mange enheder at skulle beskytte, især når angrebsmetoderne og personerne bag bliver mere og mere sofistikerede.

Stigning i angreb mod hardware

De fleste brugere er bekendte med angreb mod software, og bliver bedre til at holdere deres sikkerhedssoftware opdateret. Nu om dage er hackere dog begyndt at bevæge sig over til angreb mod hardware. Mikroprocessorer og mikrocontrollere er overalt – i vores hjem og i vigtige og avancerede systemer – og hackere bliver hele tiden bedre til at infiltrere dem.

Ifølge IC Insights blev der leveret mere end 1 billion halvleder-enheder 2018, og deres sårbarheder åbner endnu flere muligheder for åbenlys og skjult hacking af hardwaren. Hardware giver udfordringer, der på mange måder er større, mere alvorlige og sværere at overkomme end de udfordringer, der er forbundet med beskyttelse af software.

Der er masser af eksempler, herunder:

- Brugen af en "kill switch" hvorved en hacker kan slukke for udvalgte chips. Hvis én blok i en chip beskadiges, så der ikke kan opnås adgang til systembussen, når data ikke frem til andre blokke, og følgelig deaktiveres systemet.

- En "kill code"-kommando kan leveres via et radiosignal til en mikroantenne på en chip. En tidsindstillet bombe ("time bomb"), der blev programmeret under fremstillingen af chippen, kan udløse en komplet nedlukning på et bestemt tidspunkt.

- Når chips er blevet hacket, kan de stadig fungere på tilsyneladende normal vis, mens de indsamler og sender data eller starter malware.

- Det blev i 2007 afsløret, at harddiske fra Seagate havde to indbyggede trojanske heste, og at malware fik harddiskene til at uploade data til websteder i Beijing.

- Galaxy S4-smartphonen blev sendt på markedet med en præinstalleret trojansk hest, der udgav sig for at være Google Play Store-appen. Hackerne fik adgang til telefonsamtaler, læste e-mail, opsnappede økonomiske oplysninger og kunne se og lytte med via telefonens kamera og mikrofon.

- Lenovo-pc'er blev bandlyst i USA, Storbritannien og Australien på grund af sårbarheder der fungerede som bagindgange (backdoors).

- For nylig diskuterede forskeren Jonathan Brossard en ny stamme af malware, der er næsten umulig at fjerne. Den har fået navnet Rakshasa og fungerer som en permanent bagindgang, der er svær at finde og endnu sværere at fjerne.

- "Glitching"-angreb forårsager en hardwarefejl ved at manipulere et systems omgivelsesvariabler, så strømmen, temperatursensorerne elle clock-signalerne afbrydes. Angriberne kan klemme skadelige instruktioner ind i de "huller", der opstår i behandlingen.

- Tilstedeværelsen af bagdøre i hardware er især et mareridt for sikkerhedsfolk – og det samme gælder skadelige hardwaremodifikationer foretaget af interne folk.

Hardwareangreb målrettes mod godkendelses-tokens, komponenter til kommunikationsinfrastruktur, overvågningssystemer, netværksudstyr og – i stigende grad – industrielle styringssystemer.

Forebyggelse er nødvendigt i flere faser, inklusive designfasen: Oprettelse af kredsløb, der er tillid til, og som bruger alle hardwareressourcer; fremstillingsfasen med specifikationer og sikkerhedsbaserede egenskaber; og efter fremstillingen: via logikenheder der minimerer mulighederne for angreb. I realiteten er der dog muligheder for at angribe hardwaren hele vejen fra design til levering og selve brugen.

En branche reagerer

Et af de største problemer i forbindelse med implementering af hardwaresikkerhed er fraværet af opdaterede standarder. For at øge beskyttelsen mod sikkerhedshuller udstikker U.S. National Institute of Standards and Technology (NIST) SP 800-193 retningslinjer for Platform Firmware Resiliency (PFR), der etablerer sikkerhedsmekanismer til beskyttelse mod og registrering af uautoriserede ændringer.

De sikrer, at der altid etableres en Root of Trust (RoT) i al system-firmware, der sikrer beskyttelse, registrering og gendannelse i tilfælde af beskadigelse. For at overholde kravene skal RoT-enheden udføre bestemte handlinger på sin egen firmware inden start – uden brug af eksterne komponenter.

Indbygning af større sikkerhed

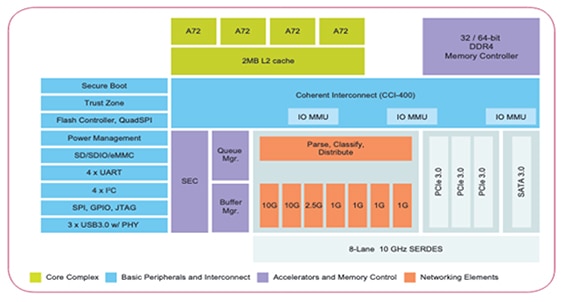

Branchen for integrerede løsninger reagerer klart på disse hardwaretrusler. For eksempel er processorerne NXP QorIQ LS1046A og LS1026A specifikt rettet mod netværks-, lager-, sikkerheds- og industriløsninger, der fordrer en kraftfuld CPU med exceptionel pakkebehandlingsevne og hurtige grænseflader. Funktionerne omfatter Arm TrustZone og NXP QorIQtrust-arkitektur, sikker start, sikker debugging, registrering af manipulation og sikker nøgleopbevaring.

Figur 1: LS1046A-blokdiagrammet viser en avanceret enhed, der sætter en ny standard for sikkerhed. (Billedkilde: NXP)

Figur 1: LS1046A-blokdiagrammet viser en avanceret enhed, der sætter en ny standard for sikkerhed. (Billedkilde: NXP)

ARM TrustZone er en tilgang for hele systemet til integreret sikkerhed for Arm Cortex-baserede kerner – fra MCU'er til højtydende mikroprocessorer. Teknologien skaber to miljøer, der kører simultant på en enkelt kerne: en sikker verden og en ikke lige så sikker (non-secure) verden. Dermed kan udviklere sikre systemer fra de laveste niveauer inklusive startprocessen. Da der oprettes et undersystem for sikkerhed, kan aktiver beskyttes mod såvel softwareangreb som almindelige hardwareangreb.

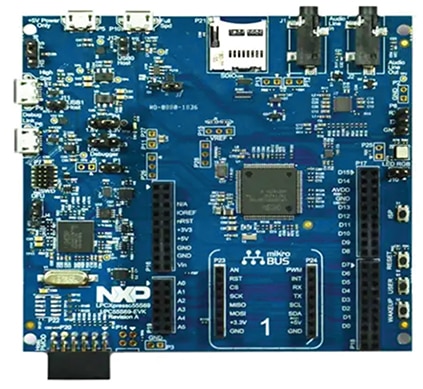

NXP LPC55S6x MCU understøtter op til fire nøgler, der kan tilbagekaldes, eller CA-nøgler (Certificate Authority). Root of Trust etableres ved at gemme SHA-256 hash-oversigten (over fire RoT offentlige nøgler) i et beskyttet flash-område (PFR). Denne opgave forenkles takket være NXP LPCXpresso55S69-udviklingskortet, der er designet specifikt til evaluering og udvikling med LPC55S6x MCU'en baseret på Arm Cortex-M33-arkitekturen (figur 2). Denne ekstremt effektive processorfamilie benytter den seneste Armv8-M-arkitektur, der indvarsler nye standarder for ydeevne og avancerede sikkerhedsfunktioner, herunder Arm TrustZone og co-processorudvidelser.

Figur 2: Mikrocontrolleren til integrerede applikationer kan findes på NXP LPCXpresso55S69-udviklingskortet. (Billedkilde: NXP)

Figur 2: Mikrocontrolleren til integrerede applikationer kan findes på NXP LPCXpresso55S69-udviklingskortet. (Billedkilde: NXP)

Den akademiske verden skrider ind

Der er reelle trusler i forsyningskæden for processorer, inden enhederne overhovedet tages i brug af kunderne. Det vrimler med angreb hele vejen fra designstadiet til transit og opgraderinger. Udfordringerne varer ved, og på grund af prisen på hardwaresikkerhed i forhold til softwaresikkerhed er mange virksomheder stadig modvillige over for indførelsen heraf. Forbedringerne vil være konsistente og omfatte bedre analysefunktionaliteter, hukommelsesbeskyttelse for at forhindre databaseindtrængen, tværgående scripting (XSS) og bufferoverløb, manipulationssikker kabinetter, forbedret sikring og integration af kryptografiske acceleratorer og optimering af balancen mellem sikkerhed og ydeevne.

I mellemtiden sker der vigtige fremskridt, og branchen er klar og villig til at indføre dem. For eksempel har forskere ved University of Cincinnati og University of Wyoming for nylig skabt en algoritme, der sikrer hardware mod angreb, hvor hackere registrerer variationer i strøm og elektromagnetisk stråling i en enheds hardware. I sådanne tilfælde kan hackeren bruge variationen til at stjæle krypterede oplysninger.

Præmissen bag indsatsen var, ifølge assisterende professor Mike Borawczak, Ph.D. ved University of Wyoming, at uanset hvor sikker du gør softwaren, forbigås alle sikkerhedsmekanismer, når hardwaren lækker informationer. Blandt de mange enheder, der er sårbare over for hardwareangreb, har de små og lette enheder et minimalt strømforbrug, og de er designet af teknikere til at overholde visse begrænsninger for lavt strømforbrug. Desværre medfører en optimering af hastighed, strømforbrug, størrelse og pris at sikkerheden kommer til at lide.

Universitetsholdet udviklede en algoritme, der forbedrer hardwaresikkerheden, idet algoritmen trækker den samme mængde strøm i hver cyklus på tværs af alle cyklusser. Når hackere kigger på de strømmålinger, som de tidligere brugte til deres egne formål, kan de ikke længere bruge oplysningerne til noget. Den eneste "pris" for sikkerheden er, at det samlede strømforbrug hæves med små 5 %.

Et mål i bevægelse

Sikkerhedsmæssige udfordringer og forfinelse af angreb er i overført betydning kattens leg med musen. Er det muligt at bygge et fuldstændig sikkert system? Nej. Som minimum er virksomheder og deres ledelsesteams nødt til at tage hardwareangreb alvorligt. Virksomheder, der tilsidesætter deres tiltag for at beskytte hardwaren, risikerer at miste meget mere, end den økonomiske besparelse kan opveje.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.