Data kan opbevares sikkert i skyen… Ja, virkelig

Bidraget af DigiKeys nordamerikanske redaktører

2020-01-06

Opbevaring af data i skyen fortsætter med at vinde indpas. Virksomheder vælger opbevaring i skyen, da det udgør en omkostningseffektiv, tilgængelig, skalerbar og robust platform, der gør det muligt for dem hurtigt at tilvejebringe ressourcer på tværs af flere miljøer. De tre muligheder for skybaseret dataopbevaring, offentlig, privat og hybrid, har hver især deres egne fordele samt sikkerhedsmæssige styrker og svagheder.

Store tredjepartsudbydere af skytjenester har den nødvendige båndbredde til at fokusere på sikkerhed, men det er ikke nødvendigvis tilfældet for alle udbydere. Uanset typen af skymiljø dækker sikkerhedsmæssige sårbarheder over insider-trusler, hackede konti, DDoS (distributed denial of service), malware og tilfælde, hvor adgangskoder er den eneste form for sikkerhed. Enkelheden i skyen gør den sårbar over for en række skadelige angreb. Overvågning, godkendelse, registreringsprocesser og evalueringsmetoder for netværkstrafik tilføjer sikkerhedsregistreringslag, der er nødvendige for at eliminere størstedelen af cyberangreb.

Overskrifter vs. sikker opbevaring af data

Flere skyløsninger har allerede oplevet sikkerhedsrisici. Microsoft, Dropbox, National Electoral Institute of Mexico, LinkedIn, Home Depot, Apple iCloud og Yahoo har alle været ramt af nogle af de værste sikkerhedsbrud i skyen til dato. Alene i 2019 omfattede sårbarheder uautoriseret adgang til data, personale, teknologi og processer, der anvendes af leverandører. Sikring af tilgængelighed og minimering af nedetid er skytjenesteudbydernes ansvar. Alle involverede parter får dog typisk en del af skylden.

Opstramningen af sikkerheden kan håndteres på mange måder. Skytjenesteudbyderen leverer et vist sikkerhedsniveau, der bør suppleres med yderligere foranstaltninger. Udbydere af sikkerhedsløsninger kan også hyres til at styrke virksomhedens beskyttelse. Sørg for at sikre nøjagtigheden af data, så der findes faktiske datamæssige anomalier, i stedet for at der vises forkerte oplysninger på en server. Integrer og saml dine skyoplysninger. Sørg for, at dine tiltag varer ved, opgraderes og analyseres med hensyn til, hvor stærk beskyttelsen er, og foretag ændringer, når det er nødvendigt.

Hold udkig efter muligheder for at fremme større integration. Når alt kommer til alt, vil du have større succes med at yde end-to-end-beskyttelse, hvis du kan arbejde fra en enkelt konsol, der giver et samlet overblik over alle skyer, som du bruger. Du har brug for et godt sikkerhedsværktøj fra en tredjepart til at samle disse forskellige miljøer. Pas dog på med at springe over, hvor gærdet er lavest. Hvis du vælger en løsning, bare fordi det er den billigste, skal du ikke blive overrasket, når resultaterne er langt fra optimale.

Et væld af udviklingsmuligheder

Der findes nye og stærkere metoder til sikker opbevaring af data. Her er nogle eksempler.

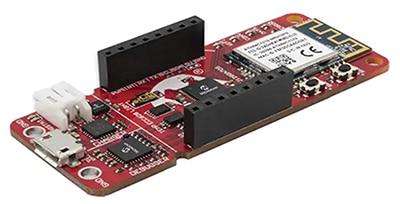

Microchip Technologys PIC-IoT WG-udviklingskort forbinder 16-bit PIC-applikationer til Google Cloud. Kortet vist på figur 1 omfatter en PIC-mikrocontroller (MCU), et sikkerhedselement-IC og en certificeret Wi-Fi-netværkscontroller. Løsningen fjerner sårbarheder, der er forbundet med store softwarestrukturer og driftssystemer i realtid (RTOS – real-time operating systems).

Figur 1: PIC-IoT WG-udviklingskortet fra Microchip gør det muligt for designere at føje skyforbindelse til næstegenerations-IoT-produkter på en sikker måde. (Billedkilde: Microchip Technology)

Figur 1: PIC-IoT WG-udviklingskortet fra Microchip gør det muligt for designere at føje skyforbindelse til næstegenerations-IoT-produkter på en sikker måde. (Billedkilde: Microchip Technology)

PIC-IoT WG-kortet opretter forbindelse via en onlineportal. Der findes en enkel vejledning til at oprette forbindelsen på www.PIC-IoT.com. Udviklingskortet gør det muligt for designere at føje skyforbindelse til næstegenerationsprodukter ved hjælp af onlineportalen, hvor udviklere bruger virksomhedens populære MPLAB-kodekonfigurator (MCC) til at udvikle, tilpasse og udføre fejlfinding på deres applikationer. Kortet muliggør tilslutning af en eXtreme Low-Power (XLP) PIC MCU med integrerede kerneuafhængige periferienheder og et sikkerhedselement, der beskytter Root of Trust på hardwaren. PIC-IoT WG-udviklingskortet er understøttet af MPLAB X Integrated Development Environment (IDE) og MCC-værktøjet til hurtig prototyping.

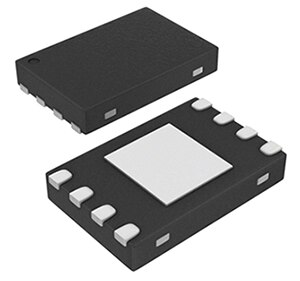

Det er vigtigt at levere sikker godkendelse i dette kanten-til-skyen-miljø. Microchip ATECC608A CryptoAuthentication-enhedens hardwarebaserede Root of Trust kombineret med en Google Cloud IoT-kerne fra Google Cloud Platform eller AWS IoT leverer den nødvendige sikre godkendelse (figur 2). Denne sikkerhed leveres via en kryptografisk co-processor med sikkert hardwarebaseret nøglelager med plads til 16 nøgler. Brugen af CryptoAuthoLib-biblioteket gør det muligt at vælge en agnostisk MCU.

Figur 2: Microchips ATECC608A-sikkerhedskrypteringsenhed giver sikker godkendelse til Google Cloud og AWS IoT-platforme. (Billedkilde: Microchip Technology)

Figur 2: Microchips ATECC608A-sikkerhedskrypteringsenhed giver sikker godkendelse til Google Cloud og AWS IoT-platforme. (Billedkilde: Microchip Technology)

Enhedscertifikater udfærdiges på sikre Microchip-fabrikker, der bruger HSM-netværk (Hardware Secure Module) i ATECC608A. Sikkerhedselementet bruger enhedscertifikatet og en Random Number Generator (RNG, tilfældig nummergenerator), der genererer den private nøgle i enheden på fabrikken, så private nøgler aldrig eksponeres for brugeren, i fremstillingsprocessen eller softwaren.

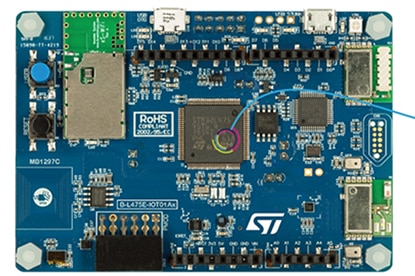

STM32L4 IoT Discovery-kit fra STMicroelectronics har mange forbindelsesmuligheder, og giver udviklere af IoT-enheder mulighed for hurtigt at forbinde deres systemer til udbydere af skytjenester. Designere kan bruge ST X-CUBE-AWS-udvidelsessoftwaren til hurtigt at oprette forbindelse til Amazon Web Services (AWS) IoT-platformen og få adgang til værktøjer og tjenester i skyen, herunder enhedsovervågning og -kontrol, dataanalyse og maskinlæring.

Figur 3: STM32L4 IoT Discovery-kit fra STMicroelectronics giver udviklere en genvej til at forbinde deres systemer til skytjenester. (Billedkilde: STMicroelectronics)

Figur 3: STM32L4 IoT Discovery-kit fra STMicroelectronics giver udviklere en genvej til at forbinde deres systemer til skytjenester. (Billedkilde: STMicroelectronics)

Hvor er risiciene?

I henhold til en Cisco-cybersikkerhedsrapport har 31 % af alle organisationer være udsat for cyberangreb, og IBM vurderer, at 37 % af sikkerhedsrisiciene ligger i app-laget. Når du bruger en udbyder af skytjenester, er du en af mange, der bruger den samme applikations-brugergrænseflade, som måske eller måske ikke er tilstrækkelig sikker fra godkendelse til kryptering. Husk, at data også kan ændres eller slettes i stedet for blot at blive stjålet. Sørg for, at din udbyder tilbyder tilstrækkelig sikkerhed. Brug godkendelse og kryptering, og hav nøje styr over, hvad skyudbyderen tilbyder af sikkerhed, og hvor effektiv den har været til dato.

Sammenfatning

Ifølge RedLock, der leverer synlighed og trusselsregistrering på tværs af hele en virksomheds offentlige skymiljø, er hele 49 % af databaserne ikke krypteret, og 51 % af virksomheder i gennemsnit har offentligt eksponeret mindst én skytjeneste til dataopbevaring. Gartner hævder, at til og med 2022 forventes mindst 95 % af sikkerhedsfejl i skyen at være kundens skyld. Forrester fastholder desuden, at 80 % af sikkerhedsbrud indebærer fortrolige legitimationsoplysninger. Det er klart, at skylden kan hvile på mange parters skuldre, hvoraf udbydere og brugere af skytjenester er de største syndere.

Data skal selvfølgelig krypteres, og multifaktorgodkendelse skal implementeres. Men sikring af data omfatter også begrænsning af adgang, test af eksisterende sikkerhed og uddannelse i sikkerhed på alle niveauer i en organisation. Vælg at implementere en robust skybaseret sikkerhedsløsning, der minimerer muligheder for kriminel adfærd, og bevar et lige stort fokus på virksomhedspraksis og politikker, der supplerer skyudbydernes indsats. Bliv i øvrigt ved med at revidere indsatsen efter behov, da sikkerhedsforanstaltninger har tendens til at udvikle sig hurtigt.

Selvom det er sandt, at opbevaring af data i skyen er forbundet med risici, som det er tilfældet for alle dataopbevaringsmiljøer, findes der metoder til at reducere disse risici. Virksomheder er nødt til at træffe beslutninger baseret på værdien af det, der skal beskyttes, og implementere teknologier, der kan give et højt sikkerhedsniveau – hvad enten det er billigere offentlige skyer og deres omkostningsbesparende fordele, eller hybridskyer hvor data adskilles efter risiko.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.